復(fù)雜計算機網(wǎng)絡(luò)架構(gòu)設(shè)計 外網(wǎng)、內(nèi)網(wǎng)與智能化設(shè)備網(wǎng)的融合組網(wǎng)策略

在當今數(shù)字化時代,構(gòu)建一個高效、安全且可擴展的計算機網(wǎng)絡(luò)是各類組織運營的核心。一個復(fù)雜的計算機網(wǎng)絡(luò)設(shè)計,通常需要將外網(wǎng)(互聯(lián)網(wǎng))、內(nèi)網(wǎng)(企業(yè)私有網(wǎng)絡(luò))以及新興的智能化設(shè)備網(wǎng)(如物聯(lián)網(wǎng))進行有機整合與隔離。其設(shè)計核心在于分層規(guī)劃、安全分區(qū)與智能管理。

一、 總體設(shè)計原則

網(wǎng)絡(luò)設(shè)計應(yīng)遵循以下基本原則:

- 分層模塊化:采用核心層、匯聚層、接入層的經(jīng)典三層架構(gòu),實現(xiàn)邏輯清晰、易于擴展和維護。

- 安全分區(qū)與隔離:根據(jù)業(yè)務(wù)重要性和數(shù)據(jù)敏感度,劃分不同的安全域,并在域間實施嚴格的訪問控制。

- 高可用性與冗余:對關(guān)鍵鏈路和設(shè)備進行冗余設(shè)計,避免單點故障,保障業(yè)務(wù)連續(xù)性。

- 可管理性與可擴展性:采用標準化協(xié)議和技術(shù),為未來業(yè)務(wù)增長和技術(shù)演進預(yù)留空間。

二、 各網(wǎng)絡(luò)組成部分設(shè)計與互聯(lián)

1. 外網(wǎng)(互聯(lián)網(wǎng))接入?yún)^(qū)設(shè)計

這是內(nèi)部網(wǎng)絡(luò)與全球互聯(lián)網(wǎng)的橋梁,也是安全防護的第一道關(guān)口。

- 邊界防護:部署下一代防火墻(NGFW)、入侵防御系統(tǒng)(IPS)和防病毒網(wǎng)關(guān),對進出流量進行深度檢測和過濾。

- 訪問控制:通過防火墻策略,僅開放必要的端口和服務(wù)(如HTTP/HTTPS, VPN)。

- 負載均衡:對于對外提供服務(wù)的Web服務(wù)器或應(yīng)用服務(wù)器,部署負載均衡器,提升服務(wù)能力和可靠性。

- 專用線路:大型企業(yè)可采用專線(如MPLS VPN)接入互聯(lián)網(wǎng)服務(wù)提供商(ISP),以獲得更穩(wěn)定、安全的連接。

2. 內(nèi)網(wǎng)(企業(yè)園區(qū)/數(shù)據(jù)中心網(wǎng))設(shè)計

內(nèi)網(wǎng)是承載核心業(yè)務(wù)系統(tǒng)的私有網(wǎng)絡(luò),設(shè)計重點在于性能、安全和管理。

- 網(wǎng)絡(luò)分層:

- 核心層:由高性能交換機組成,作為網(wǎng)絡(luò)的高速骨干,負責高速數(shù)據(jù)交換和路由。

- 匯聚層:連接核心層與接入層,實施策略(如VLAN間路由、訪問控制列表ACL)、流量控制和網(wǎng)絡(luò)管理。

- 接入層:為終端用戶(PC、IP電話等)提供網(wǎng)絡(luò)接入,通常基于以太網(wǎng)交換機,并實施端口安全、VLAN劃分。

- 虛擬化與分段:廣泛使用虛擬局域網(wǎng)(VLAN)技術(shù),將網(wǎng)絡(luò)在邏輯上劃分為不同的廣播域(如行政部、財務(wù)部、研發(fā)部),以隔離廣播流量并增強安全。

- 內(nèi)部服務(wù)與數(shù)據(jù)中心:服務(wù)器區(qū)域應(yīng)單獨劃分,并通過防火墻與普通用戶區(qū)隔離。采用 spine-leaf 架構(gòu)已成為現(xiàn)代數(shù)據(jù)中心網(wǎng)絡(luò)的主流,以實現(xiàn)低延遲、高帶寬和無阻塞交換。

- 身份認證與準入控制:部署802.1X、網(wǎng)絡(luò)準入控制(NAC)系統(tǒng),確保只有授權(quán)和合規(guī)的設(shè)備才能接入內(nèi)網(wǎng)。

3. 智能化設(shè)備網(wǎng)(物聯(lián)網(wǎng)/OT網(wǎng))設(shè)計

此網(wǎng)絡(luò)連接攝像頭、傳感器、工業(yè)控制器、智能樓宇設(shè)備等,具有海量連接、協(xié)議多樣、資源受限等特點。

- 物理或邏輯隔離:強烈建議將物聯(lián)網(wǎng)網(wǎng)絡(luò)與核心業(yè)務(wù)內(nèi)網(wǎng)進行物理隔離或通過防火墻進行嚴格的邏輯隔離。這是因為大量IoT設(shè)備安全性較弱,易成為攻擊跳板。

- 專用網(wǎng)關(guān)與協(xié)議轉(zhuǎn)換:部署物聯(lián)網(wǎng)網(wǎng)關(guān),負責連接各類異構(gòu)設(shè)備,進行協(xié)議轉(zhuǎn)換(如將Zigbee、LoRaWAN轉(zhuǎn)換為TCP/IP),數(shù)據(jù)聚合與邊緣計算預(yù)處理。

- 輕量級安全:鑒于設(shè)備資源有限,需實施輕量級安全措施,如設(shè)備身份證書、安全啟動、定期的安全補丁管理,并在網(wǎng)絡(luò)層進行流量監(jiān)控和異常行為檢測。

- 獨立的地址規(guī)劃:為物聯(lián)網(wǎng)設(shè)備規(guī)劃獨立的IP地址段(如專用VLAN),便于管理和策略控制。

三、 網(wǎng)絡(luò)間的安全互聯(lián)與數(shù)據(jù)交互

三個網(wǎng)絡(luò)并非完全孤島,需要在受控前提下進行數(shù)據(jù)交換。

- 內(nèi)網(wǎng)與互聯(lián)網(wǎng)的交互:通過位于DMZ(隔離區(qū))的代理服務(wù)器、郵件服務(wù)器、VPN網(wǎng)關(guān)等進行。員工訪問互聯(lián)網(wǎng)通常通過代理和內(nèi)容過濾;遠程辦公則通過SSL VPN或IPsec VPN安全接入內(nèi)網(wǎng)。

- 內(nèi)網(wǎng)與智能化設(shè)備網(wǎng)的交互:這是設(shè)計的關(guān)鍵。通常設(shè)置專門的數(shù)據(jù)采集區(qū)或工業(yè)DMZ。物聯(lián)網(wǎng)網(wǎng)關(guān)將處理后的數(shù)據(jù),通過單向網(wǎng)關(guān)、數(shù)據(jù)二極管或配置了嚴格訪問控制策略的防火墻,推送至內(nèi)網(wǎng)的數(shù)據(jù)平臺或應(yīng)用服務(wù)器。反向控制指令的發(fā)送路徑必須受到更嚴格的審計和限制。

- 統(tǒng)一身份與安全管理平臺:部署SIEM(安全信息與事件管理)系統(tǒng)或統(tǒng)一的網(wǎng)絡(luò)管理平臺,對來自外網(wǎng)、內(nèi)網(wǎng)、設(shè)備網(wǎng)的所有日志和事件進行關(guān)聯(lián)分析,實現(xiàn)全網(wǎng)態(tài)勢感知和協(xié)同防護。

四、 計算機信息網(wǎng)絡(luò)設(shè)計的綜合考量

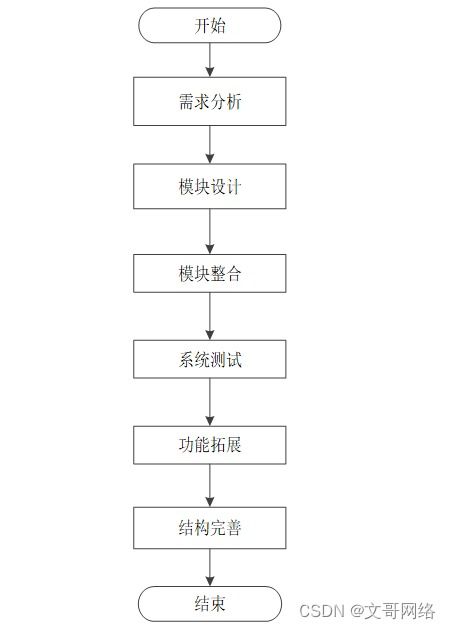

除了上述組網(wǎng)技術(shù),一個完整的信息網(wǎng)絡(luò)設(shè)計還需包含:

- IP地址規(guī)劃:采用私有地址(如10.0.0.0/8)規(guī)劃內(nèi)網(wǎng)和設(shè)備網(wǎng),并進行科學(xué)的子網(wǎng)劃分。

- 路由協(xié)議選擇:內(nèi)網(wǎng)核心可采用OSPF等動態(tài)路由協(xié)議;與互聯(lián)網(wǎng)連接使用靜態(tài)路由或BGP。

- 無線網(wǎng)絡(luò)集成:將企業(yè)Wi-Fi作為內(nèi)網(wǎng)接入層的重要延伸,通過無線控制器(AC)統(tǒng)一管理,并與有線網(wǎng)絡(luò)無縫融合,實施同樣嚴格的安全策略。

- 網(wǎng)絡(luò)管理與運維:部署網(wǎng)管系統(tǒng)(如SNMP)、網(wǎng)絡(luò)性能監(jiān)控(NPM)工具,實現(xiàn)故障預(yù)警、性能分析和自動化配置。

結(jié)論:設(shè)計復(fù)雜的計算機網(wǎng)絡(luò)是一項系統(tǒng)工程,需要平衡業(yè)務(wù)需求、安全風險、性能成本和未來擴展。成功的秘訣在于清晰的架構(gòu)分層、基于零信任思想的最小化訪問控制策略,以及對新興的智能化設(shè)備網(wǎng)絡(luò)給予特別的隔離與安全關(guān)注。通過精心設(shè)計,外網(wǎng)、內(nèi)網(wǎng)與智能化設(shè)備網(wǎng)能夠協(xié)同工作,形成一個既開放又安全、既穩(wěn)定又智能的數(shù)字化神經(jīng)中樞。

如若轉(zhuǎn)載,請注明出處:http://www.pdbu.cn/product/48.html

更新時間:2026-01-27 17:21:51